Découvrez les meilleures pratiques pour sécuriser vos applications web et protéger vos données et celles de vos utilisateurs. De l’authentification renforcée aux tests réguliers, apprenez comment sécuriser vos applications web efficacement.

Qu’est-ce que la sécurité des applications Web ?

La sécurité des applications web protège les sites web, les applications et les API contre diverses cybermenaces, telles que le vol de données et la concurrence déloyale. Cette pratique de sécurité englobe différentes stratégies et couvre de multiples aspects de la chaîne d’approvisionnement des logiciels.

Comment fonctionne la sécurité des applications web ?

La sécurité des applications web protège la technologie utilisée dans le développement des applications web, offrant ainsi un niveau de sécurité élevé. Elle protège contre les menaces en ligne et garantit un fonctionnement sûr des applications web.

La réalisation d’une analyse approfondie des tests de sécurité des applications web est une étape fondamentale pour garantir et sécuriser vos applications web en 2024.

Les tests de sécurité des applications web consistent à découvrir et à corriger les vulnérabilités avant que les attaquants ne les exploitent. Il est fortement recommandé d’effectuer ce test au cours des étapes du cycle de vie du développement logiciel (SDLC) plutôt qu’après le lancement de l’application web.

En intégrant les tests à chaque phase du cycle de développement du logiciel, les développeurs peuvent répondre de manière proactive aux préoccupations et réduire les risques potentiels pour la sécurité. Grâce à cette approche, la sécurité web n’est plus une réflexion après coup, mais un élément central intégré au processus de développement.

Meilleures pratiques pour sécuriser vos applications web en 2024

Examinons les 10 meilleures pratiques pour sécuriser vos applications web en 2024.

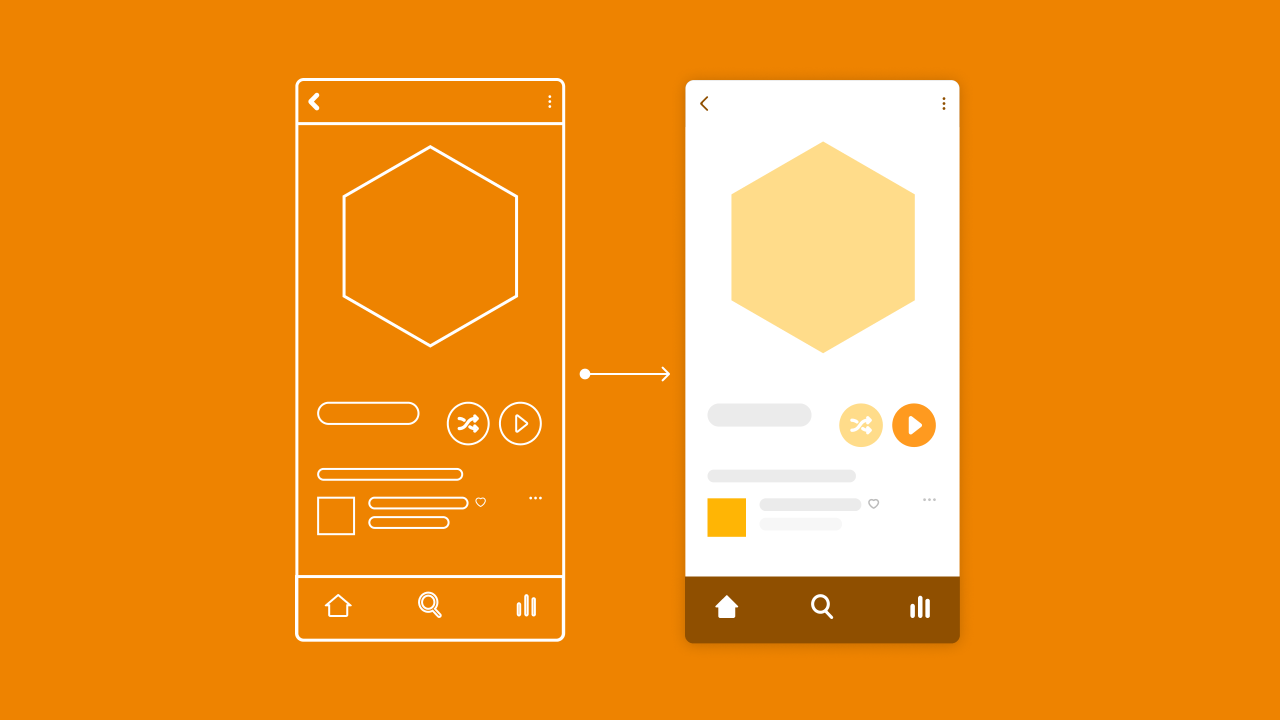

1. Utiliser un logiciel de sécurité des applications web

Les logiciels de sécurité des applications web ajoutent une protection supplémentaire à l’infrastructure de votre application. Il garantit également la confidentialité, l’intégrité et la disponibilité de l’application.

Les logiciels de sécurité des applications web permettent d’identifier et d’atténuer les risques de sécurité. Il évalue en permanence le code, les données et les communications réseau de l’application afin de détecter les vulnérabilités potentielles et les activités suspectes.

À l’aide de diverses techniques de test de sécurité, telles que les tests statiques de sécurité des applications (SAST) et les tests dynamiques de sécurité des applications (DAST), ces outils évaluent la posture de sécurité de l’application et fournissent des informations précieuses.

2. Mettre en œuvre une authentification forte

Installer une authentification renforcée signifie aller plus loin que la simple association d’un nom d’utilisateur avec un mot de passe. Cela veut dire ajouter des étapes supplémentaires pour confirmer qui vous êtes vraiment, comme l’authentification à plusieurs facteurs (MFA).

L’authentification à plusieurs facteurs fait que, pour entrer sur un site web, il faut fournir plus d’une preuve d’identité. Cela peut inclure une combinaison des éléments suivants :

- Quelque chose que vous savez : Cela pourrait être un mot de passe habituel ou un code PIN que vous avez choisi. Les mots de passe devraient être complexes pour éviter les devinettes.

- Quelque chose que vous possédez : Comme un objet physique – une carte de sécurité, une clé USB – qui génère des codes uniques ou qui doit être physiquement connecté pour accéder.

- Quelque chose que vous êtes : Cela se réfère à des caractéristiques biologiques uniques, telles que vos empreintes digitales, votre visage ou votre iris, utilisées pour vous identifier.

En exigeant au moins deux types différents de ces preuves avant de permettre l’accès, on diminue grandement le risque que quelqu’un d’autre puisse entrer sans autorisation, même si l’une de ces informations est compromise.

3. Chiffrement sécurisé des données

Dans les entreprises modernes, les données en transit et au repos nécessitent un chiffrement sécurisé pour garantir leur sécurité.

- Les données en transit sont des informations qui se déplacent activement d’un endroit à un autre, telles que les données transmises sur l’internet ou par l’intermédiaire d’un réseau privé. Ces données sont vulnérables aux écoutes, surtout si elles sont transmises par des canaux non sécurisés.

- Les données au repos désignent les informations stockées sur des disques durs, des bases de données ou des systèmes de stockage en nuage. Ces données sont vulnérables à un accès non autorisé si le support de stockage est compromis.

L’utilisation du protocole SSL/TLS pour la transmission des données est essentielle pour renforcer le cryptage et empêcher le vol de données lors de leur transfert sur l’internet.

4. Adopter des techniques de programmation sécurisée

Pour se protéger contre des problèmes de sécurité récurrents, comme l’exécution de code malveillant à distance ou les attaques de script entre sites, il est crucial pour les développeurs d’utiliser des méthodes de programmation fiables. Voici quelques stratégies clés pour maintenir votre code à l’abri des menaces :

- Vérification des données entrantes : Assurez-vous que les informations soumises par les utilisateurs, que ce soit via des formulaires ou des téléchargements, sont sûres avant de les traiter. Cela bloque l’introduction de code nuisible dans votre application web.

- Encodage des données sortantes : Pour éviter les attaques de script entre sites, encodez toutes les données affichées. Adaptez l’encodage au type de contenu, comme l’HTML, le JavaScript, ou le CSS, pour que les contributions des utilisateurs soient considérées comme de simples données plutôt que comme du code exécutable.

- Utilisation de requêtes paramétrées : En dissociant les données des instructions SQL, vous consolidez la structure de vos requêtes et empêchez leur altération par des acteurs malveillants.

- Éviter de stocker des informations sensibles en clair : N’inscrivez jamais directement dans votre code des éléments confidentiels tels que des mots de passe, des clés d’accès ou des jetons d’API. Préférez des approches sécurisées comme les variables d’environnement ou les fichiers de configuration pour gérer ces informations.

5. Faire des sauvegardes régulièrement

Déployer une stratégie de sauvegarde robuste est vital pour la préservation de vos données. Elle assure la disponibilité de vos informations après des incidents imprévus, qu’il s’agisse d’atteintes à la sécurité, de défaillances matérielles, ou de catastrophes naturelles.

Une bonne stratégie de sauvegarde doit définir quelles données sauvegarder, à quelle fréquence et comment surveiller le processus. Elle doit aussi prévoir la récupération des données après un incident, comme une attaque par rançongiciel.

Voici d’autres conseils pour mettre en œuvre des sauvegardes de données régulières :

- Varier les emplacements de sauvegarde : Conserver les copies de sauvegarde en dehors de votre site principal ajoute une couche de protection pour récupérer les données perdues.

- Protéger physiquement vos sauvegardes : Veillez à la sécurité physique de vos copies de sauvegarde externes, notamment par l’utilisation de coffres résistants au feu adaptés aux supports utilisés.

- Vérifier la sécurité chez vos prestataires : Si vous utilisez des services de sauvegarde en cloud ou externes, assurez-vous de leur fiabilité et des protections qu’ils offrent pour sécuriser vos données.

6. Maintenir à jour vos outils web

Actualiser régulièrement vos applications web et les logiciels associés vous aide à corriger les vulnérabilités connues et à bloquer les tentatives d’accès illicite.

Les mises à jour apportent non seulement des correctifs de sécurité, mais aussi des améliorations de performance et de nouvelles fonctionnalités pour mieux se défendre contre les menaces évolutives.

7. Réaliser des audits de sécurité fréquents

Effectuer des contrôles de sécurité périodiques est essentiel pour détecter les faiblesses potentielles et prendre les mesures correctives nécessaires afin d’améliorer votre protection globale. Ces vérifications permettent également de s’assurer que vos systèmes correspondent aux standards du secteur.

Un audit peut commencer par une évaluation des vulnérabilités pour repérer les risques. Les tests de pénétration, simulant des attaques, sont particulièrement utiles pour identifier les faiblesses non connues et tester l’efficacité des protections en place.

8. Vérifier régulièrement le journal

Une bonne gestion des logs est cruciale pour plusieurs raisons : elle aide à repérer les comportements suspects, à diagnostiquer les soucis techniques, à respecter les réglementations, et à réagir aux cyberattaques.

Il est important de capturer des informations de divers points du réseau et de différentes sources pour obtenir une vue d’ensemble complète de l’activité système.

Quelques bonnes pratiques pour la gestion des logs incluent :

- Déterminer ce qui doit être enregistré : Identifiez les opérations critiques à surveiller, comme les connexions, transactions, ou modifications de données.

- Centraliser la collecte des logs : Regrouper les logs à un endroit central facilite leur analyse et prévient la perte d’informations importantes, surtout dans des environnements dynamiques.

- Ajouter du contexte aux logs : Pour simplifier l’analyse des données volumineuses, fournissez un contexte suffisant aux entrées de log, ce qui aide à enquêter et à résoudre les incidents de sécurité plus efficacement.

9. Assurer une gestion correcte des erreurs

Une mauvaise gestion des erreurs dans les applications web peut entraîner des problèmes de sécurité, comme la révélation involontaire de messages d’erreur internes, de traces de pile ou de vidages de base de données. Lorsqu’elles sont divulguées, ces informations peuvent fournir aux attaquants des indices sur les failles potentielles de l’application web.

Voici quelques éléments clés à prendre en compte :

- Éviter d’afficher des informations internes détaillées. Ne fournir des messages d’erreur significatifs que lorsqu’il s’agit d’enregistrer des informations de diagnostic nécessaires aux responsables de l’application web.

- Tester les mécanismes de gestion des erreurs. Testez minutieusement vos outils pour vérifier comment l’application web réagit aux différentes erreurs. Veillez à ce que les erreurs internes soient gérées efficacement sans faire planter le système ou consommer des ressources excessives.

- Utilisez des cadres et des bibliothèques de traitement des erreurs. Express.js pour Node.js, Django pour Python et Laravel pour PHP sont d’excellents exemples de frameworks.

10. Déployer des pare-feu pour applications web (WAF)

La mise en œuvre de pare-feux d’application web ajoute une couche de sécurité supplémentaire.

Le WAF filtre et surveille le trafic entrant, ce qui permet de détecter et de bloquer les schémas d’attaque courants. Un pare-feu d’application web robuste améliore la posture de sécurité de l’application sans apporter de changements majeurs au flux de travail.

Conclusion

Les meilleures pratiques pour sécuriser vos applications web en 2024 implique une approche proactive et multicouche. Adopter les meilleures pratiques pour le développement et la gestion de vos applications est crucial pour prévenir les menaces et protéger les données des utilisateurs.

Cela inclut la validation et le codage sécurisé des entrées et des sorties pour éviter les vulnérabilités, telles que les injections SQL et les attaques XSS. De plus, la mise en place de sauvegardes régulières et la mise à jour constante de vos outils web jouent un rôle fondamental dans la préparation à tout incident de sécurité, garantissant la récupération rapide et efficace des données.

Enfin, les audits de sécurité fréquents et une bonne gestion des logs sont essentiels pour identifier et corriger les failles potentielles, améliorant ainsi continuellement la sécurité de vos applications web.

En intégrant ces pratiques dans votre stratégie de sécurité, vous serez mieux équipé pour protéger vos applications web contre les menaces émergentes en 2024 et au-delà.